Инструкция по интеграции auth.as с блейдом Checkpoint Mobile Access

Данная инструкция раскрывает способ подключения сервиса auth.as в качестве платформы для аутентификации пользователей CheckPoint Mobile Access VPN.

Инструкция предусматривает выполнение нескольких последовательных шагов, выполняемых в SmartDashboard, подключенному с правами администратора к серверу управления CheckPoint или к самому шлюзу, если используется standalone-конфигурация.

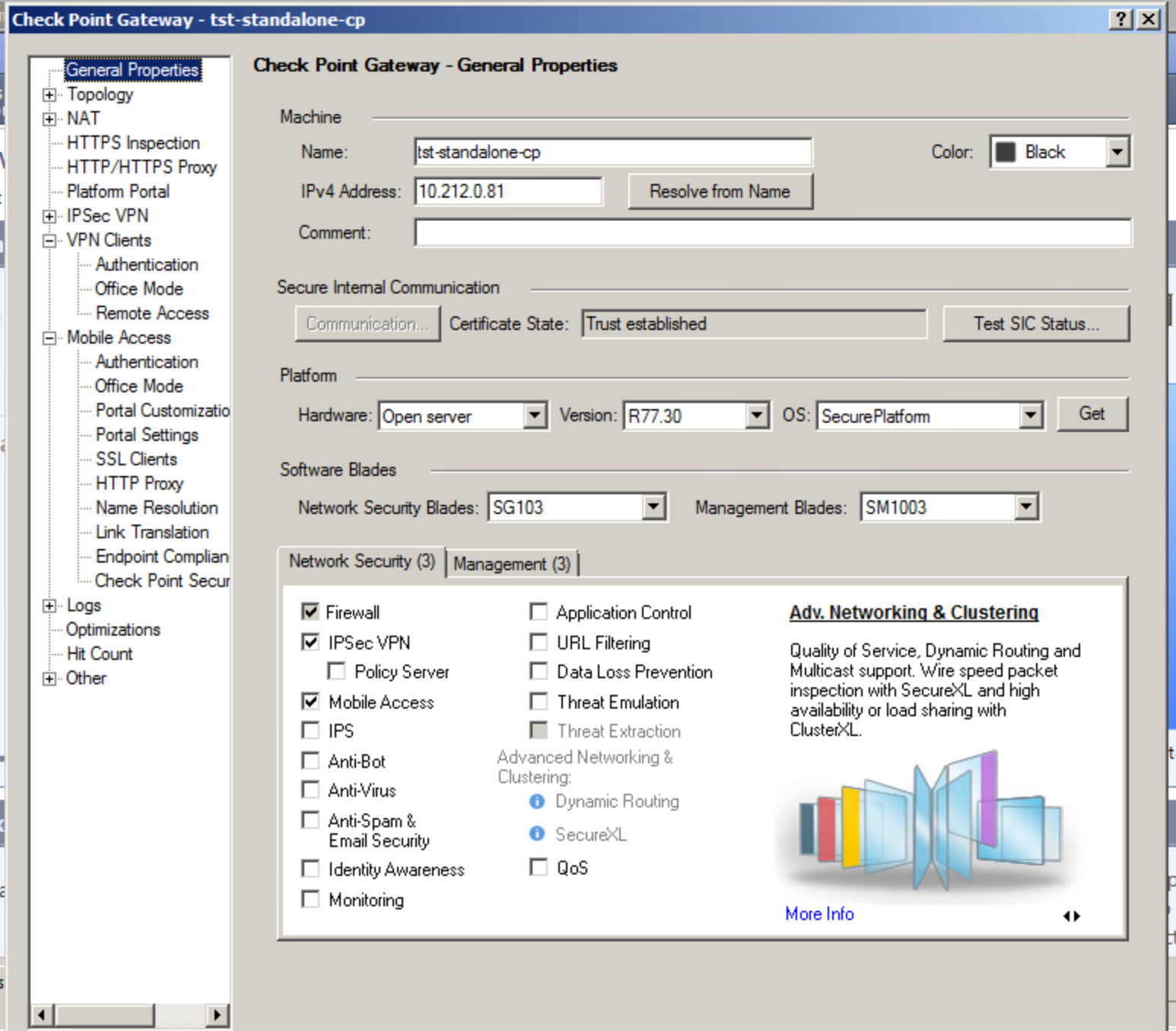

1. Активация блейдов Mobile Access и IPSec VPN в настройках шлюза

На данном этапе необходимо активировать блейды Mobile Access и IPSec VPN на том шлюзе, к которому будет производиться подключение пользователей.

Сделать это можно с помощью меню блейдов Network Security:

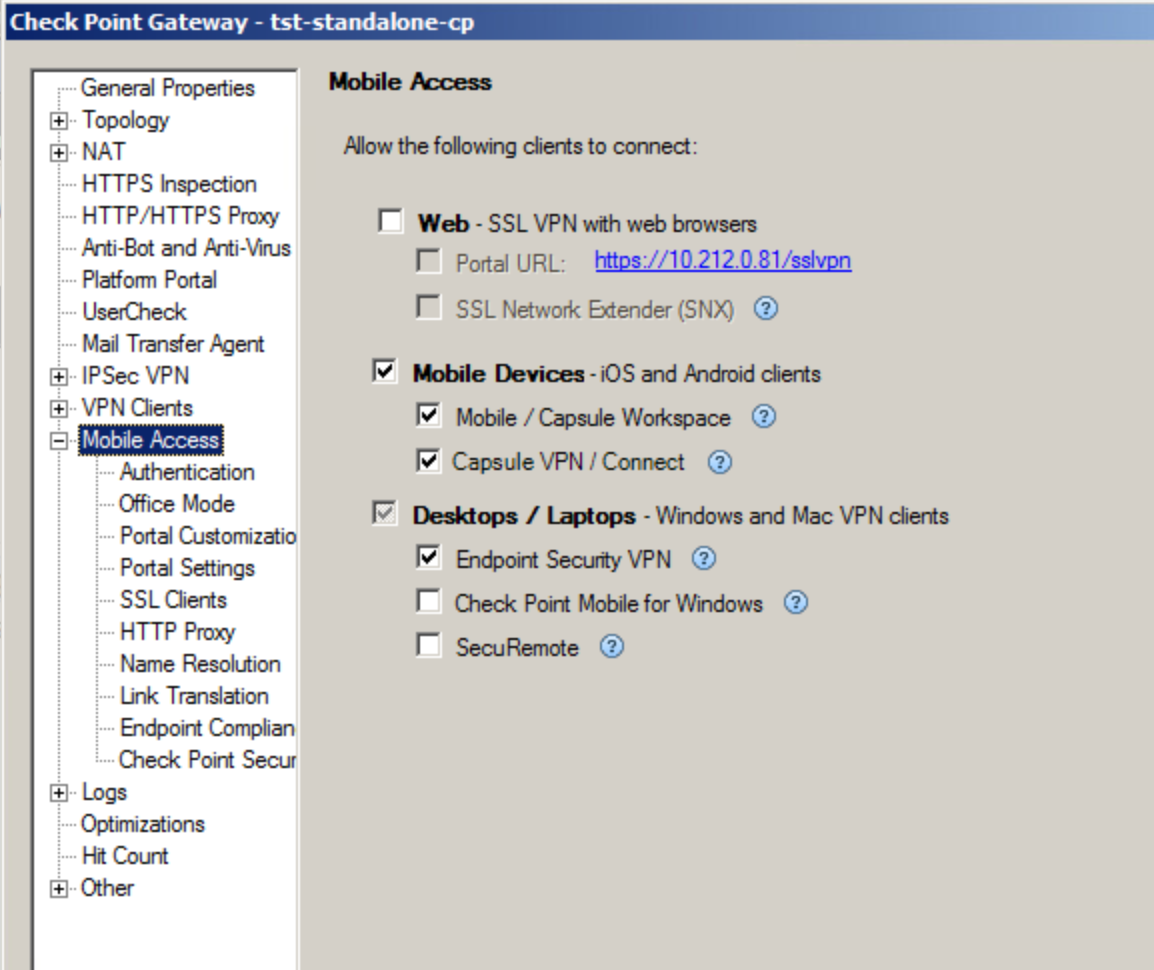

В появившемся при выборе пункта “Mobile Access” окне нужно будет выбрать те возможности Mobile Access, которые предполагается использовать. При написании данной инструкции для подключения клиентов использовался Endpoint Security VPN.

Существует возможность использования auth.as и при аутентификации мобильных клиентов, например, при использовании CheckPoint Capsule VPN. Для этого необходимо включить поддержку мобильных устройств и связанного с ними программного обеспечения для удаленного доступа в настройках блейда Mobile Access так, как это показано на рисунке:

Подключение к AD DS не является необходимым при настройке интеграции сервиса auth.as и Mobile Access VPN.

2. Указание RADIUS-сервера в качестве источника аутентификации для VPN-клиентов

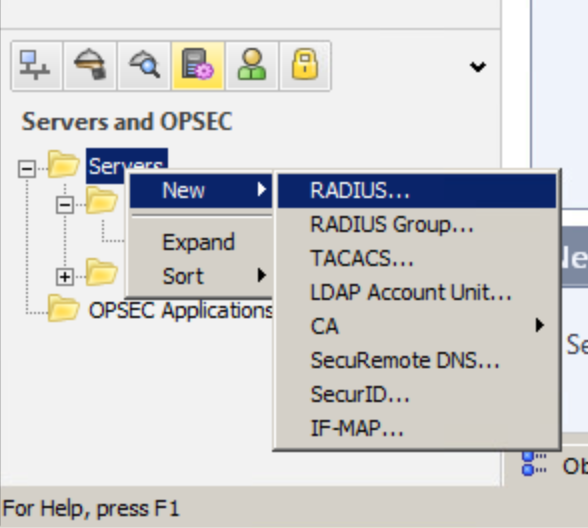

2.1. Определение в SmartDashboard RADIUS-сервера, предлагаемого к использованию:

Для того, чтобы использовать аутентификацию с помощью RADIUS, необходимо в SmartDashboard определить используемые для неё сервера. Сделать это можно, выбрав пункт “RADIUS...” в приведённом на изображении меню.

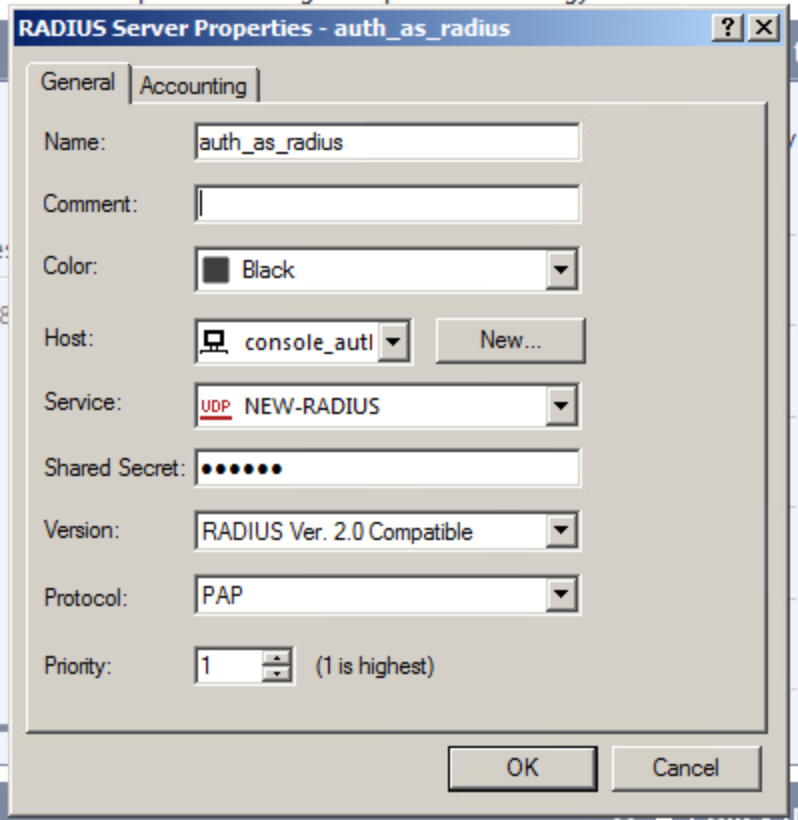

2.2. Указание конфигурации определяемого RADIUS-сервера:

В ходе выполнения данного шага вам нужно создать новый Host, соответствующий определяемому RADIUS-серверу, в котором нужно указать, в частности, IP-адрес сервера.

При указании конфигурации важно помнить, что сервисы RADIUS и NEW-RADIUS в терминах CheckPoint предусматривают разные используемые сетевые порты.

Примечание:

В целях обеспечения отказоустойчивости рекомендуется использование группы RADIUS-серверов. Сделать это можно после определения серверов по отдельности, выбрав в предыдущем меню New -> RADIUS Group.

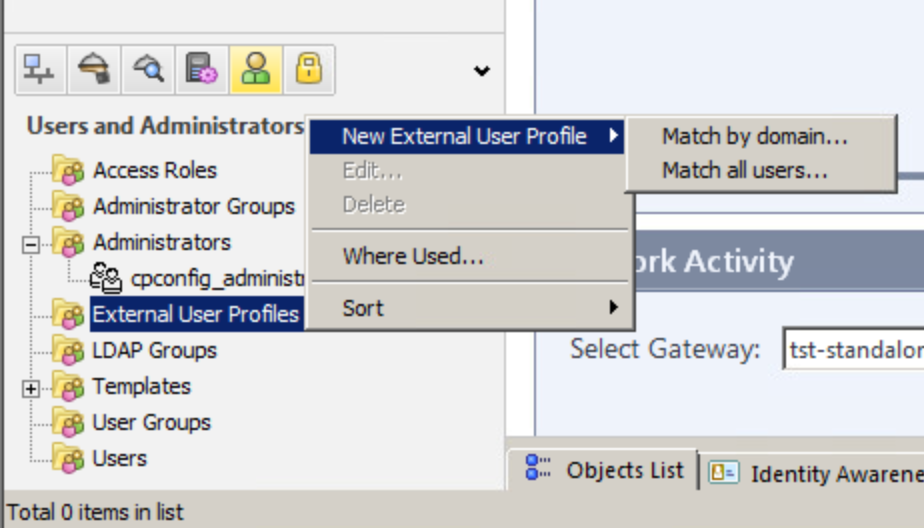

2.3. Определение внешнего профиля пользователей, для которых будет применяться настраиваемая RADIUS-аутентификация.

Существует два возможных варианта - можно создать внешний профиль для всех пользователей, либо создать профиль, привязанный к какому-либо домену.

В первом случае все пользователи, предпринимающие попытки подключения к VPN будут аутентифицироваться с помощью внешнего источника (в нашем случае, с помощью RADIUS-серверов auth.as).

Во втором случае вы можете явно указать домен (и способ разделения имени пользователя и домена), для которого будет применяться данный способ аутентификации.

Оба варианта конфигурируются практически одинаковым образом.

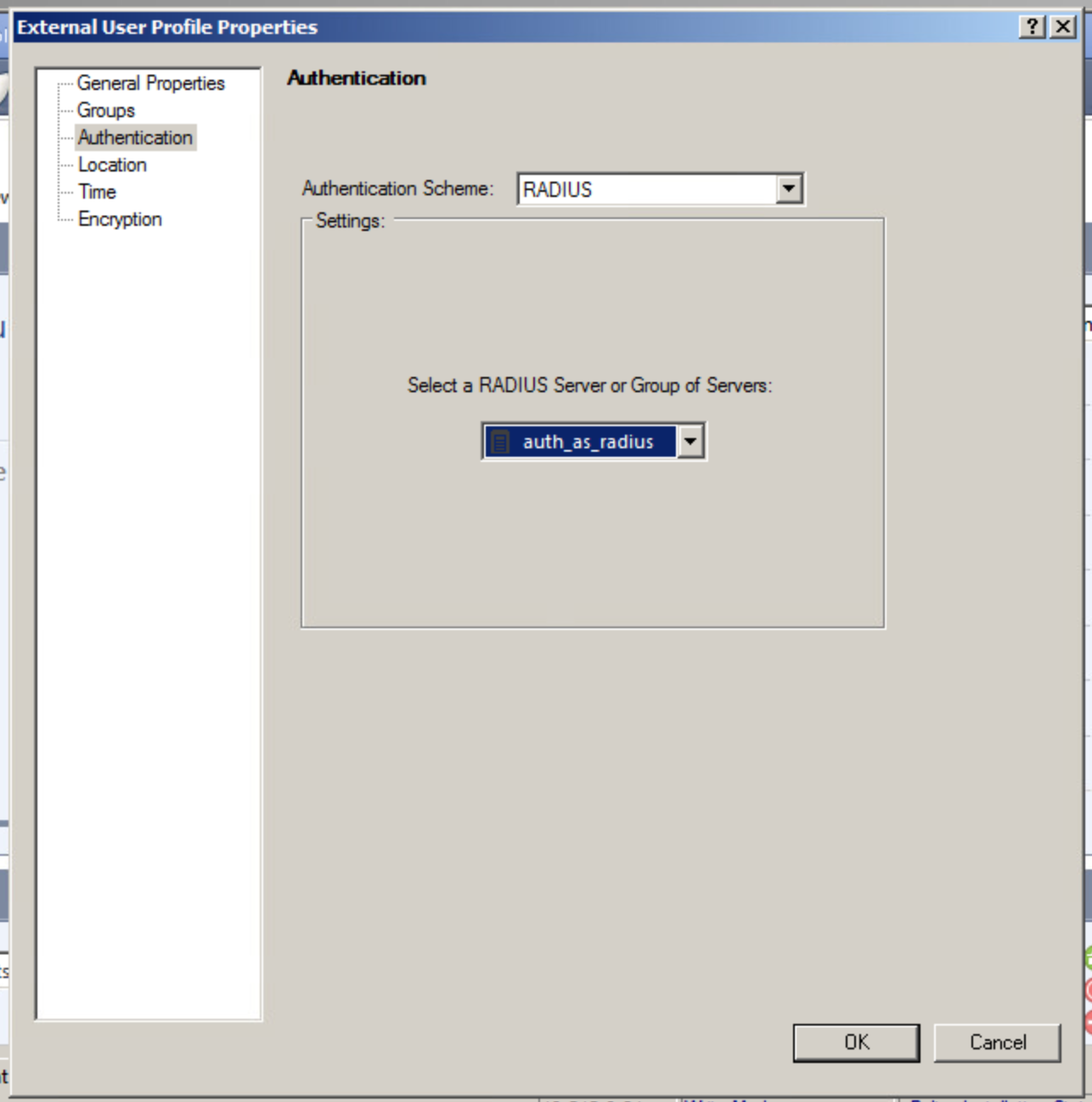

Вне зависимости от типа профиля, в нём нужно указать способ, посредством которого будут аутентифицироваться пользователи - в нашем случае, это сервер или группа RADIUS-серверов auth.as:

Пропуск данного шага может привести к возникновению ошибок “Unknown user” при попытке подключения VPN-клиента.

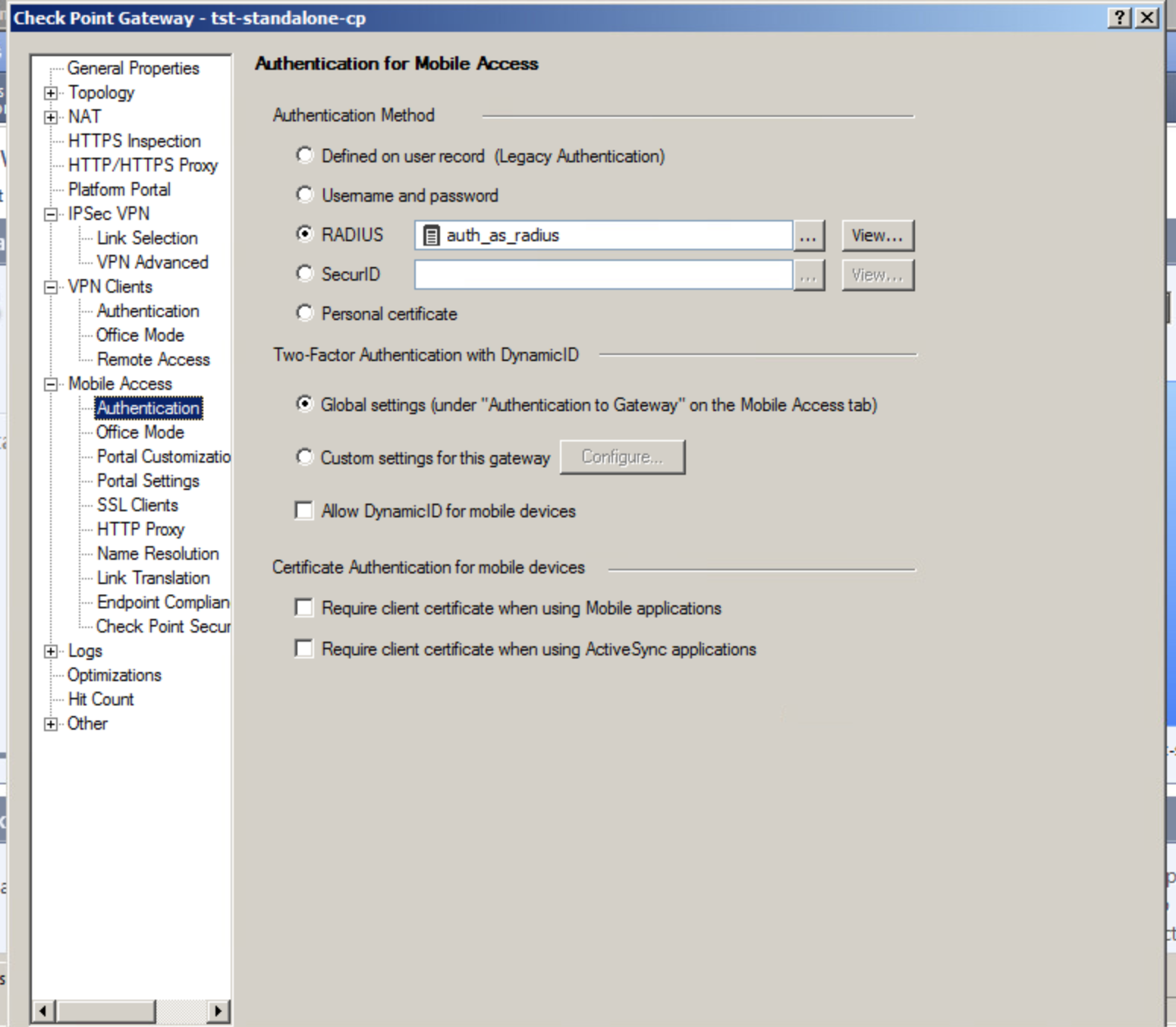

2.4. Включение RADIUS-аутентификации для блейдов Mobile Access и IPSec VPN

На данном шаге необходимо указать созданные на предыдущих этапах RADIUS-сервера (или группу серверов) в качестве источника аутентификации для блейда Mobile Access.

Тот же сервер или группу нужно указать во вкладке VPN Clients -> Authentication.

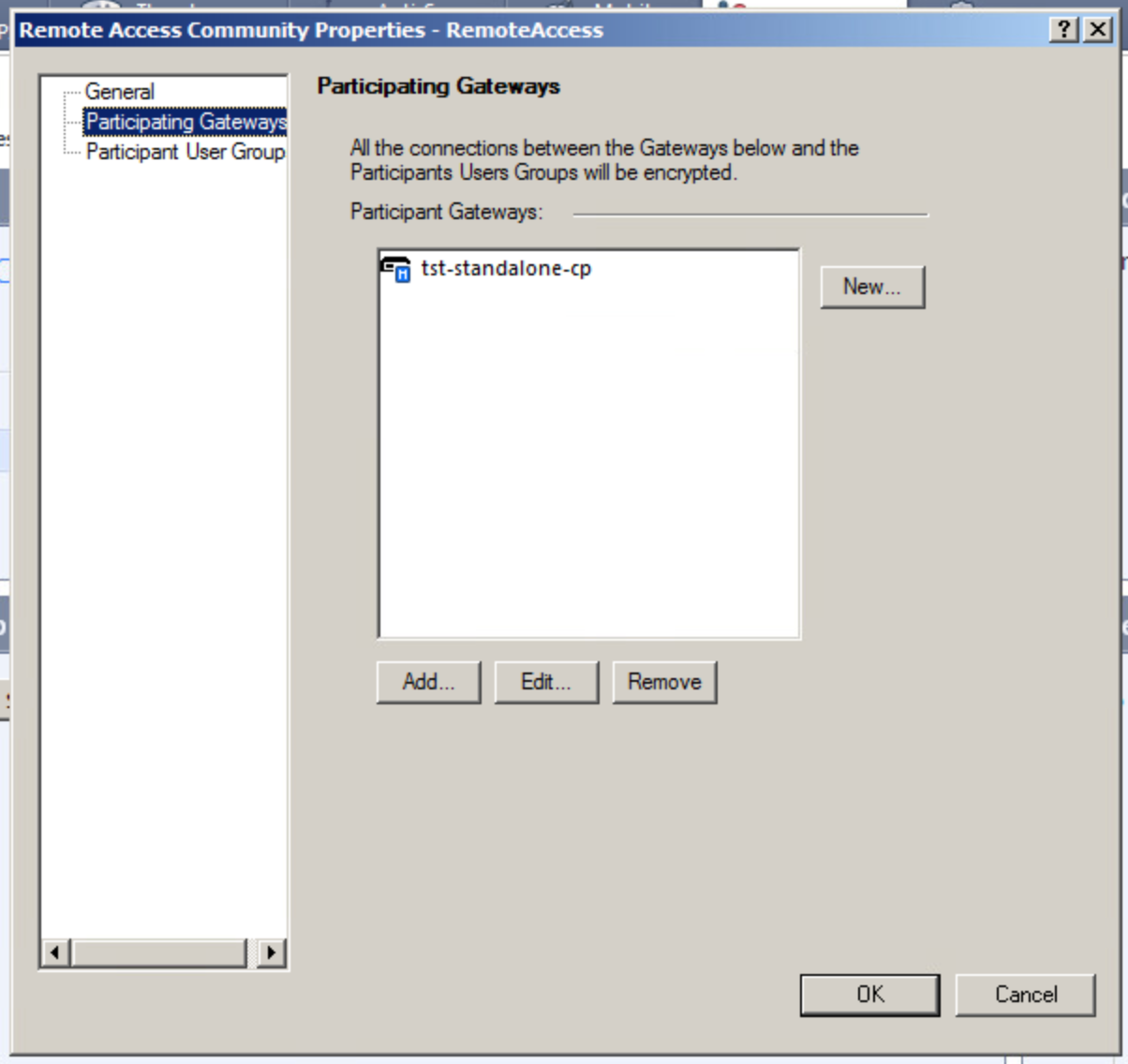

3. Добавление шлюза в Remote Access VPN Community

После выполнения всех вышеперечисленных действий необходимо добавить шлюз в Remote Access VPN Community. Сделать это можно в настройках IPSec VPN Smart Dashboard:

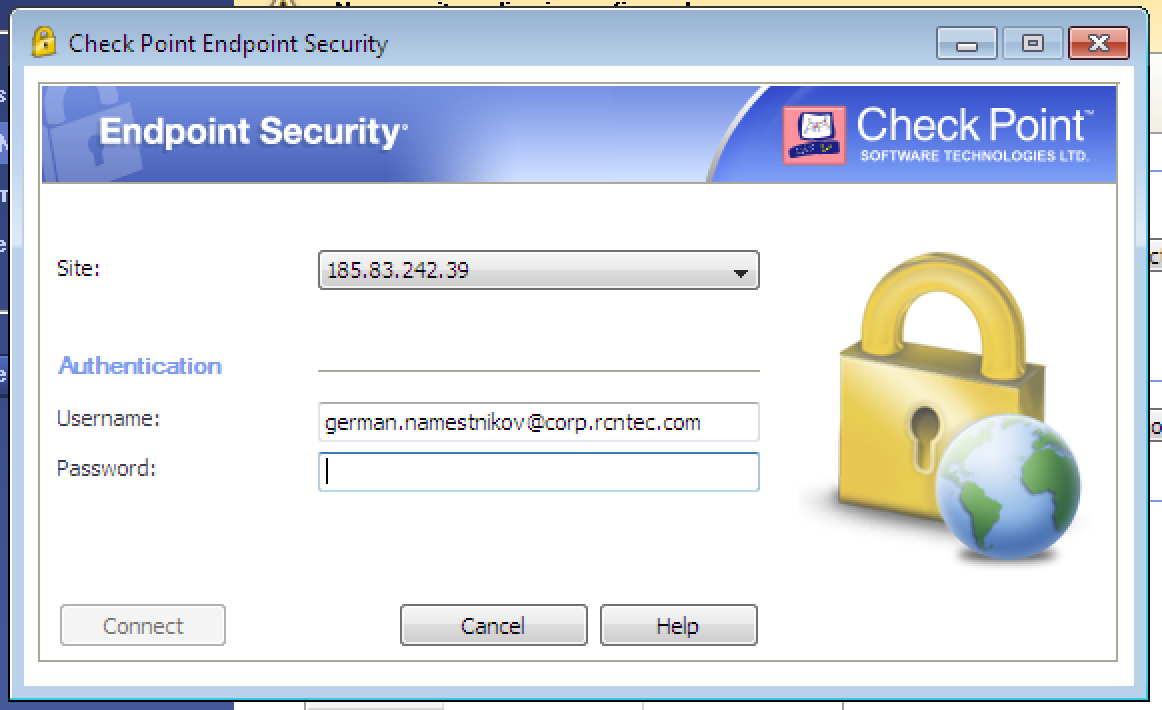

После выполнения всех указанных шагов вы получите возможность использовать CheckPoint Mobile Access VPN вместе с сервисом двухфакторной аутентификации Auth.as:

Для подключения, введите в поле “Username” ваш логин, а в поле “Password” - строку, первой частью которой является ваш пароль, а второй - шесть цифр, которые вы можете получить из вашего мобильного приложения auth.as: token. После регистрации пользователя в системе auth.as, ему будет отправлена подробная инструкция на электронную почту, как установить и настроить мобильное приложение для генерации паролей второго фактора. Введите 2 пароля подряд, без каких либо разделителей, и нажмите кнопку “Connect”.

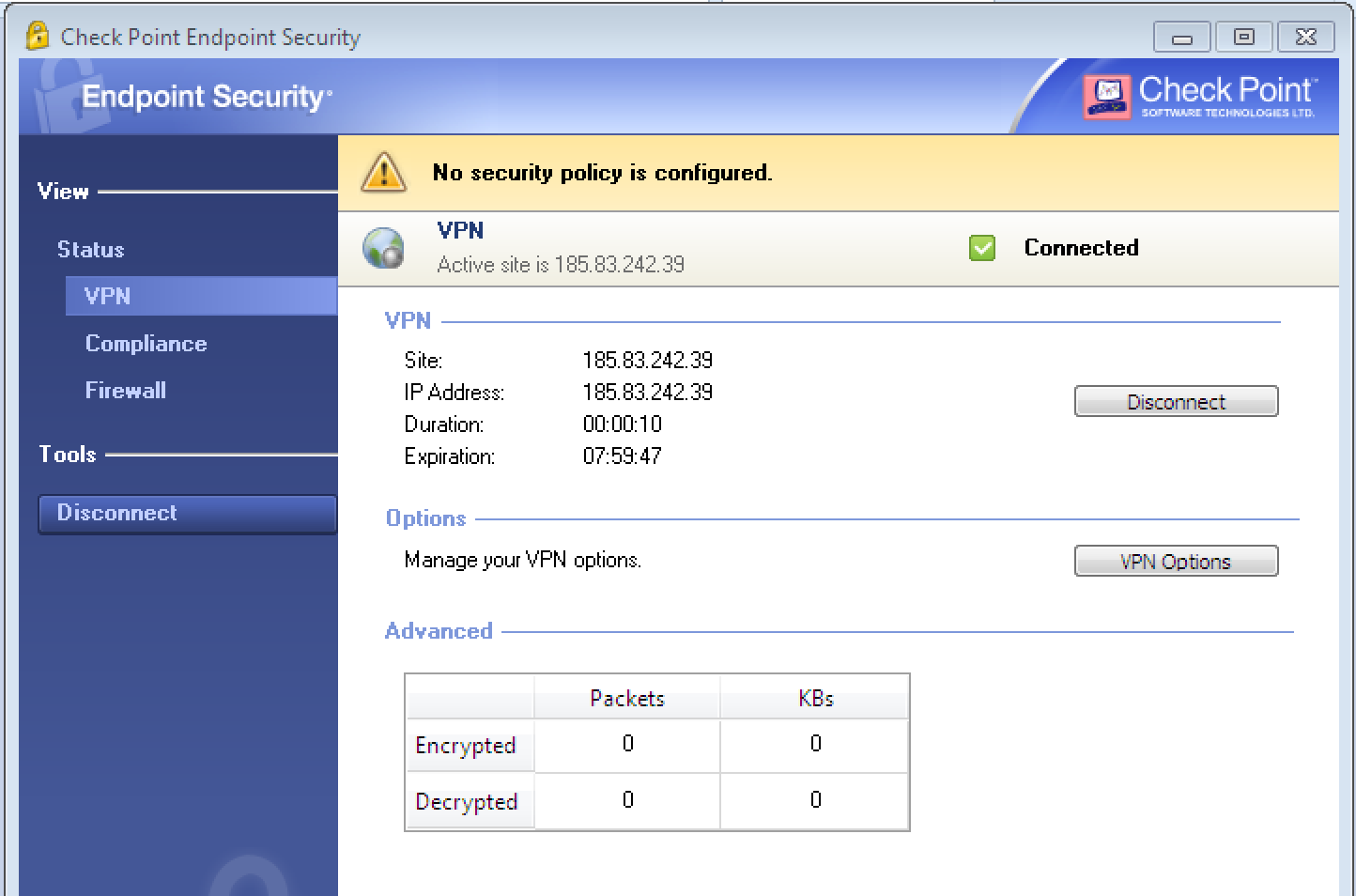

Вы увидите, что подключение произошло успешно.