Описание для плагина ОС Microsoft Windows 7, 8, 10

Содержание

- Описание плагина.

- Минимальные требования для функционирования плагина.

- Подготовительные шаги на стороне ОС.

- Настройка сервиса «auth.as».

- Установка и настройка плагина.

- Настройка плагина в доменной инфраструктуре Active Directory.

Описание плагина

Данное решение позволяет добавить второй фактор аутентификации для операционных систем семейства Microsoft Windows версий 7, 8, 10 и их серверных модификаций Server 2008, 2012, 2016. При интерактивном входе в ОС через консоль или удаленный рабочий стол, будет показано дополнительное поле для ввода одноразового пароля. Такой одноразовый пароль генерируется бесплатным мобильным приложением на смартфоне пользователя и валидируется системой двухфакторной аутентификации «auth.as». Плагин для ОС Windows поставляется в виде MSI-инсталлятора и требует административных прав для установки и настройки. Так как пароли второго фактора требуют проверки системой «auth.as» в реальном времени, следует иметь ввиду, что доступность сервиса «auth.as» является критичной для корректной работы решения. При недоступности сервиса «auth.as» (компьютер не подключен к интернет) пользователи со включенным вторым фактором не смогут ни каким образом зайти в систему.

В данной инструкции, для примера настройки, используется ОС Windows 7 x64. В рамках ОС создан локальный пользователь "auth.as" для которого предполагается включение второго фактора аутентификации. Так как идентификатором пользователя в системе auth.as является его email, то в плагине нужно будет указать email для пользователя "auth_as", допустим example@test.com. Соответственно, в самой системе auth.as мы должны создать пользователя с email = example@test.com в рамках тестового домена и выпустить для него токен. Просканировав QR-код токена мобильным приложением auth.as: token мы получим генератор одноразовых паролей для этого аккаунта (пользователя ОС).

Минимальные требования для функционирования плагина «windows.auth.as»

- Операционная система Microsoft Windows версий 7 или Server 2008 и выше.

- Наличие полномочий администратора ОС.

- Доступ настраиваемой ОС к сети Интернет, если планируется работа с облачной версией auth.as

- Наличие у пользователей плагина смартфона на базе iOS 7+ или Android 4.4+.

Подготовительные шаги на стороне ОС

- Файл с инсталлятором плагина для Windows 7 x86 или для Windows 7 x64 необходимо скачать и положить в доступную пользователю директорию;

- Убедится в наличии административных привилегий при доступе к ОС при установке плагина;

- Запустить браузер и зайти на адрес: https://console.auth.as Если используется коробочное решение, убедится в доступности локальной инсталляции auth.as.

- Узнать свой внешний IP адрес, посетив, например, сайт http://whatismyip.com

Настройка сервиса «auth.as»

Мы рекомендуем обратиться в нашу службу заботы о клиентах, они с радостью помогут вам настроить облачный сервис для Ваших нужд. Если же у вас коробочное решение auth.as и Вы хотите сделать настройки самостоятельно, надо выполнить несколько простых действий:

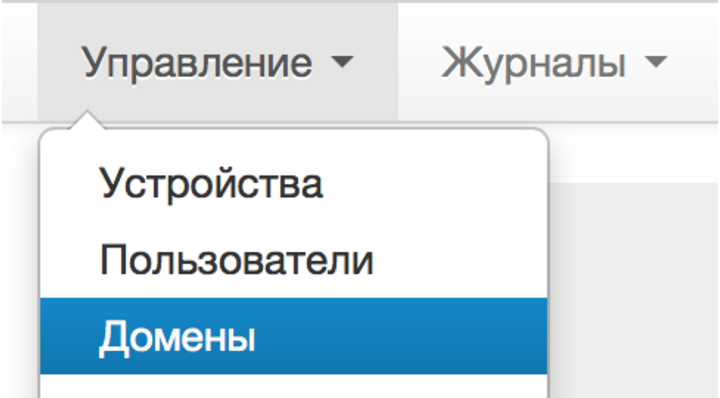

- Для настройки системы «auth.as» администратору необходимо авторизоваться в веб-интерфейсе системы auth.as, затем пройти в меню Управление - Домены:

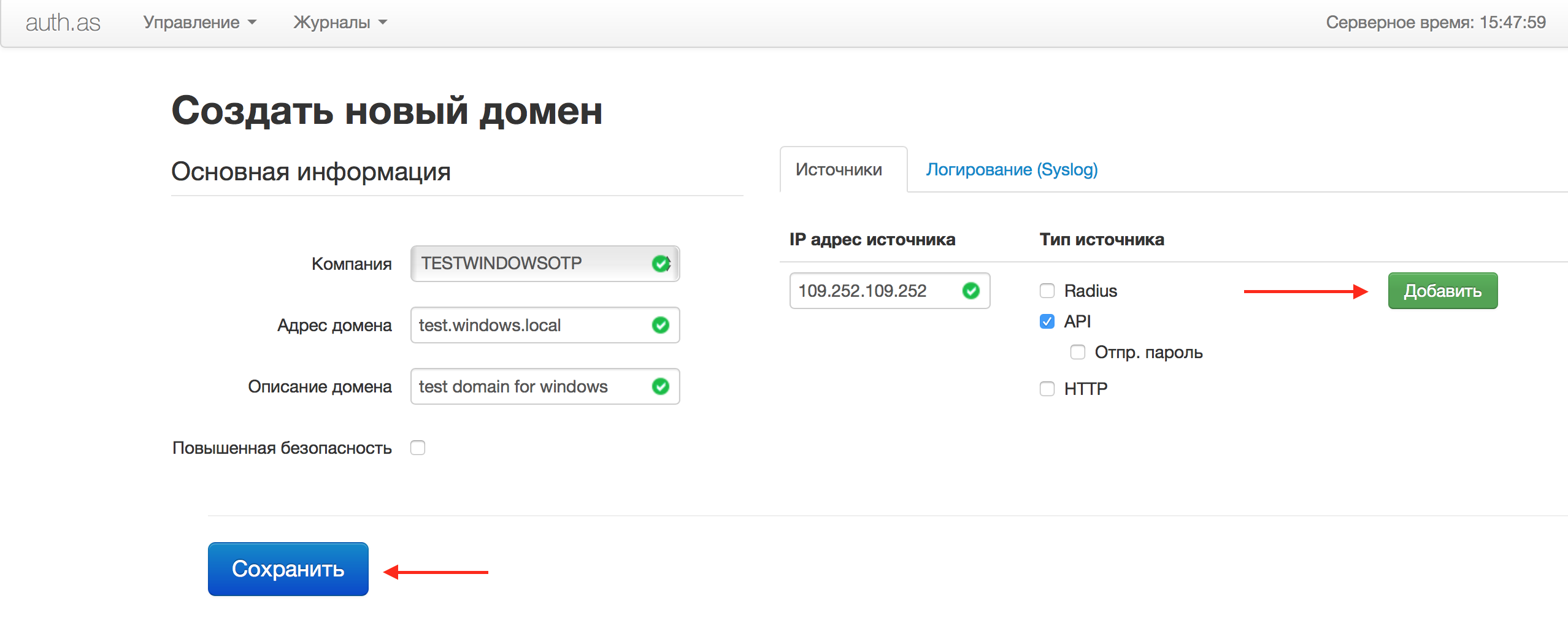

- Если домен еще не создан, добавляем новый Standard-домен. Заполняем адрес, наименование, в поле «Источники» указываем внешний IP-адрес и тип источника - «API». Нажимаем Добавить и Сохранить:

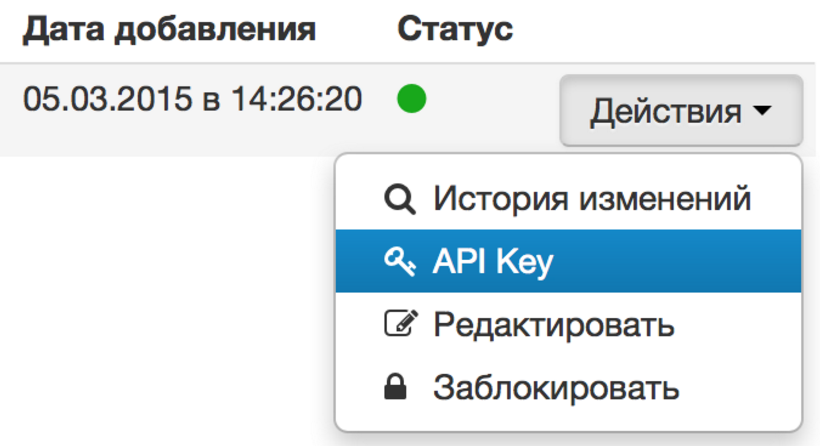

- После сохранения, вернувшись на экран со списком Ваших доменов, через меню Действия, узнаем значение «api_key» для данного домена:

В нашем примере, api key = "131431a91dd34812d87051f2d0fe2393d3493a2b" - Создаем для этого домена необходимых пользователей и назначаем им токены. Более детальные инструкции по настройке системы auth.as даны в статьях Управление пользователями и Управление токенами. В нашем примере, создадим пользователя с email = example@test.com и сгенерируем для него мобильный токен.

- Устанавливаем и настраиваем мобильное приложение "auth.as: token" для мобильных ОС iOS или Android. Пошаговое описание настройки мобильного приложения отправляется на почту пользователя при отправке QR-кода из системы auth.as. В нашем случае мы будем видеть мобильный токен, каждые 30 секунд генерирующий новый одноразовый пароль:

Установка и настройка плагина

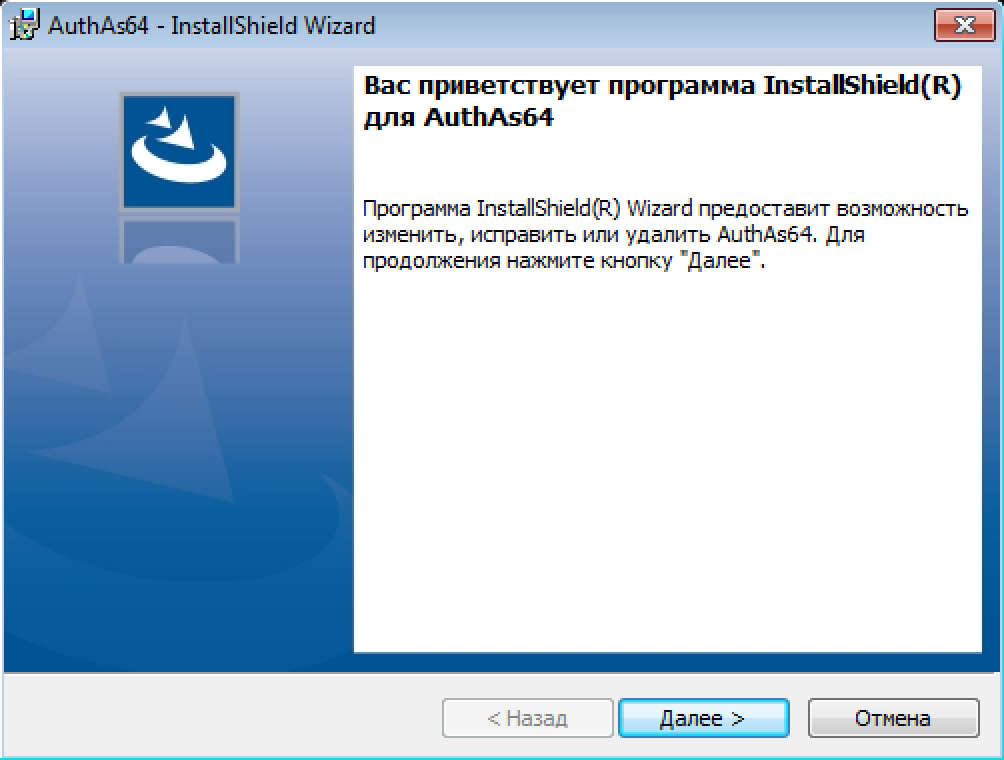

Запускаем MSI-файл и следуем по мастеру установки плагина:

В результате инсталляции будут обновлены некоторые системные файлы, локальный Credential Provider, создан ярлык для конфигурации плагина. Конфигуратор будет предложено автоматически запустить после инсталляции:

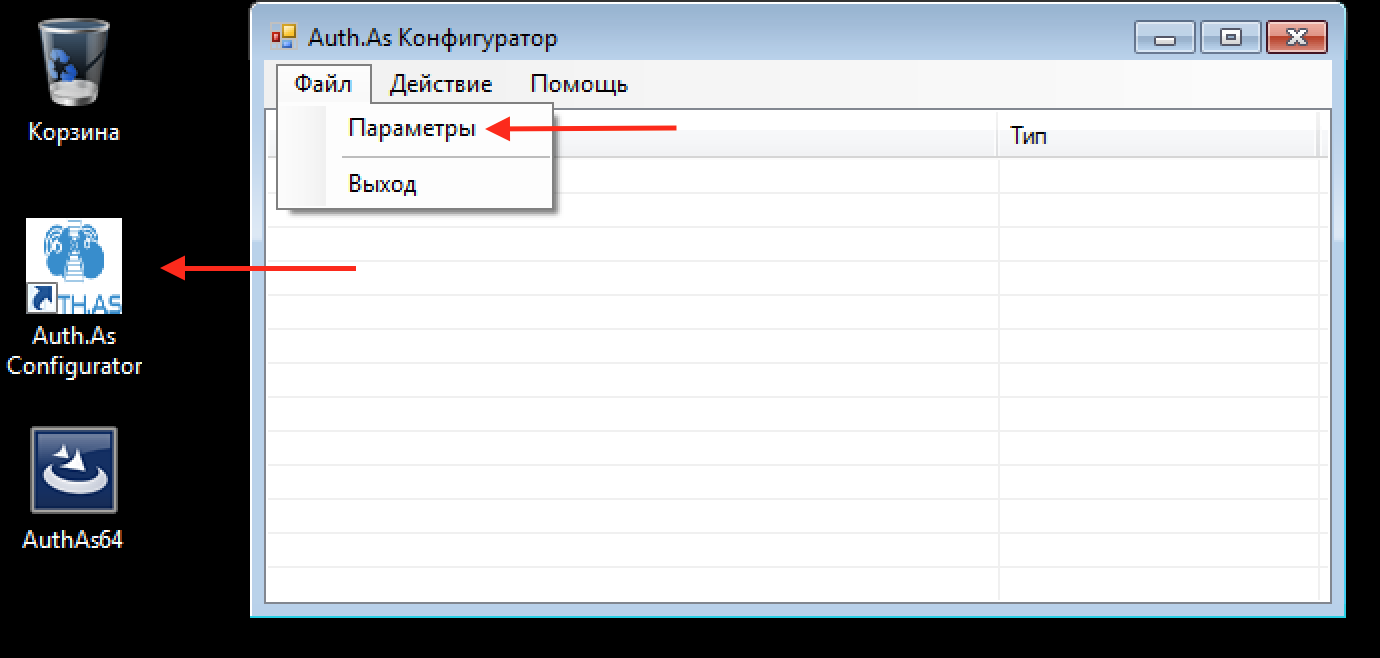

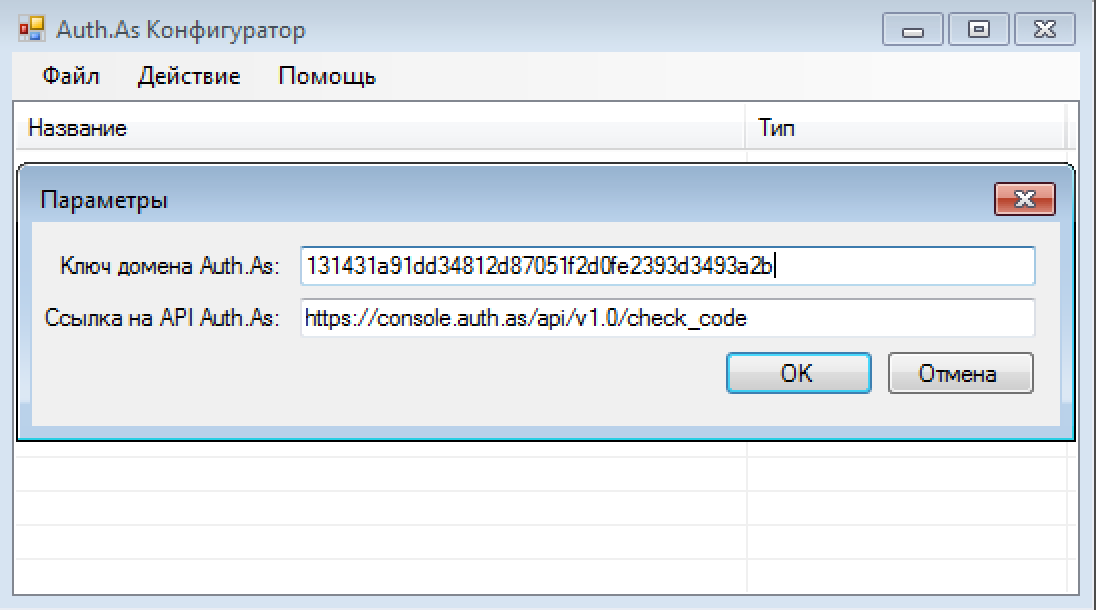

Делаем начальные установки, перейдя в меню Файл-Параметры и заполнив поля следующим образом:

- Ключ домена auth.as: сюда нужно скопировать api-key домена, сгенерированный системой auth.as. В нашем примере: 131431a91dd34812d87051f2d0fe2393d3493a2b

- Ссылка на api auth.as: здесь должна быть строка: https://console.auth.as/api/v1.0/check_code

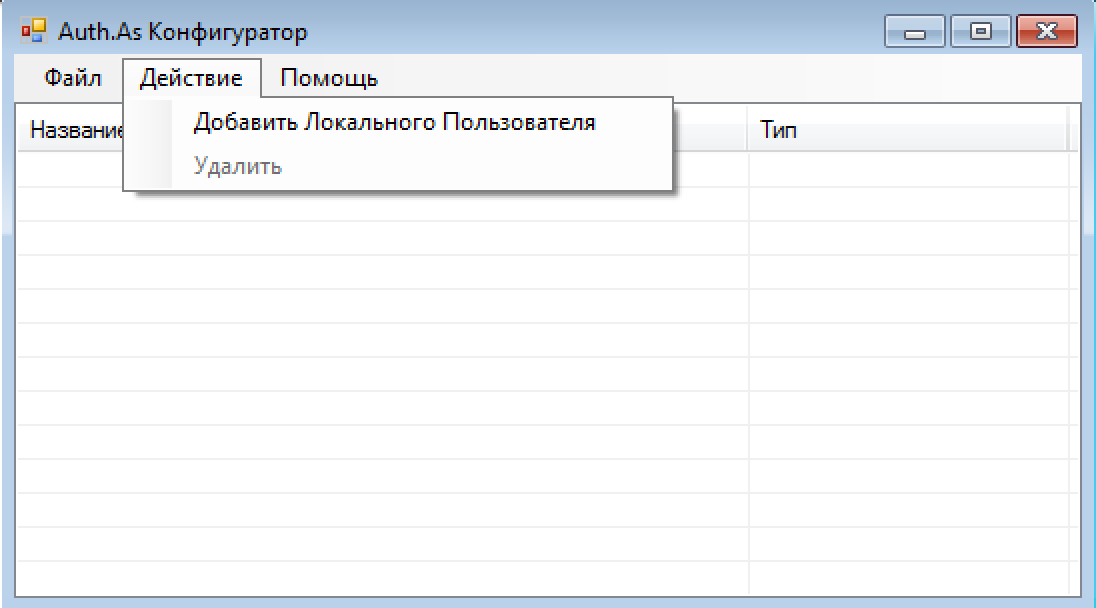

Данный конфигурационный инструмент позволяет назначать тех локальных пользователей ОС, кому нужно будет вводить пароль второго фактора при входе в систему. То есть, не всем пользователям ОС будет назначен второй фактор аутентификации, а только выбранным в Конфигураторе. Для задания соответствия между локальными пользователями ОС и пользователями системы auth.as, переходим в меню Действие - Добавить локального пользователя:

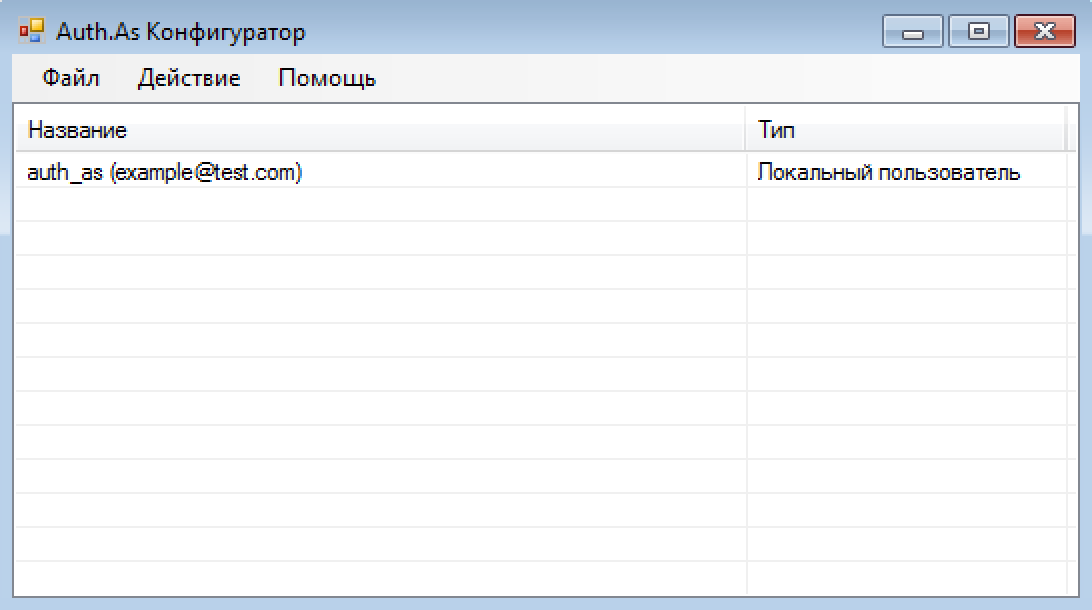

В нашем примере, необходимо локальному пользователю auth_as назначить email = example@test.com:

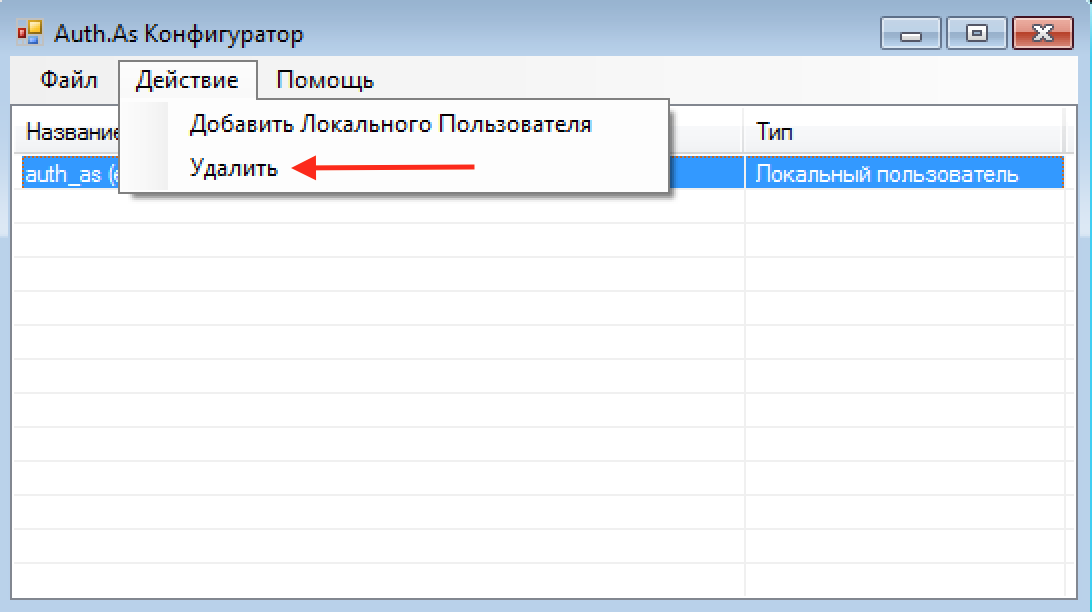

Теперь, каждый раз при входе в ОС, для пользователя auth_as будет необходимо вводить пароль второго фактора, помимо основного пароля пользователя. Если в последствии появится необходимость убрать второй фактор, нужно будет открыть Конфигуратор, выбрать пользователя, затем меню Действие - Удалить:

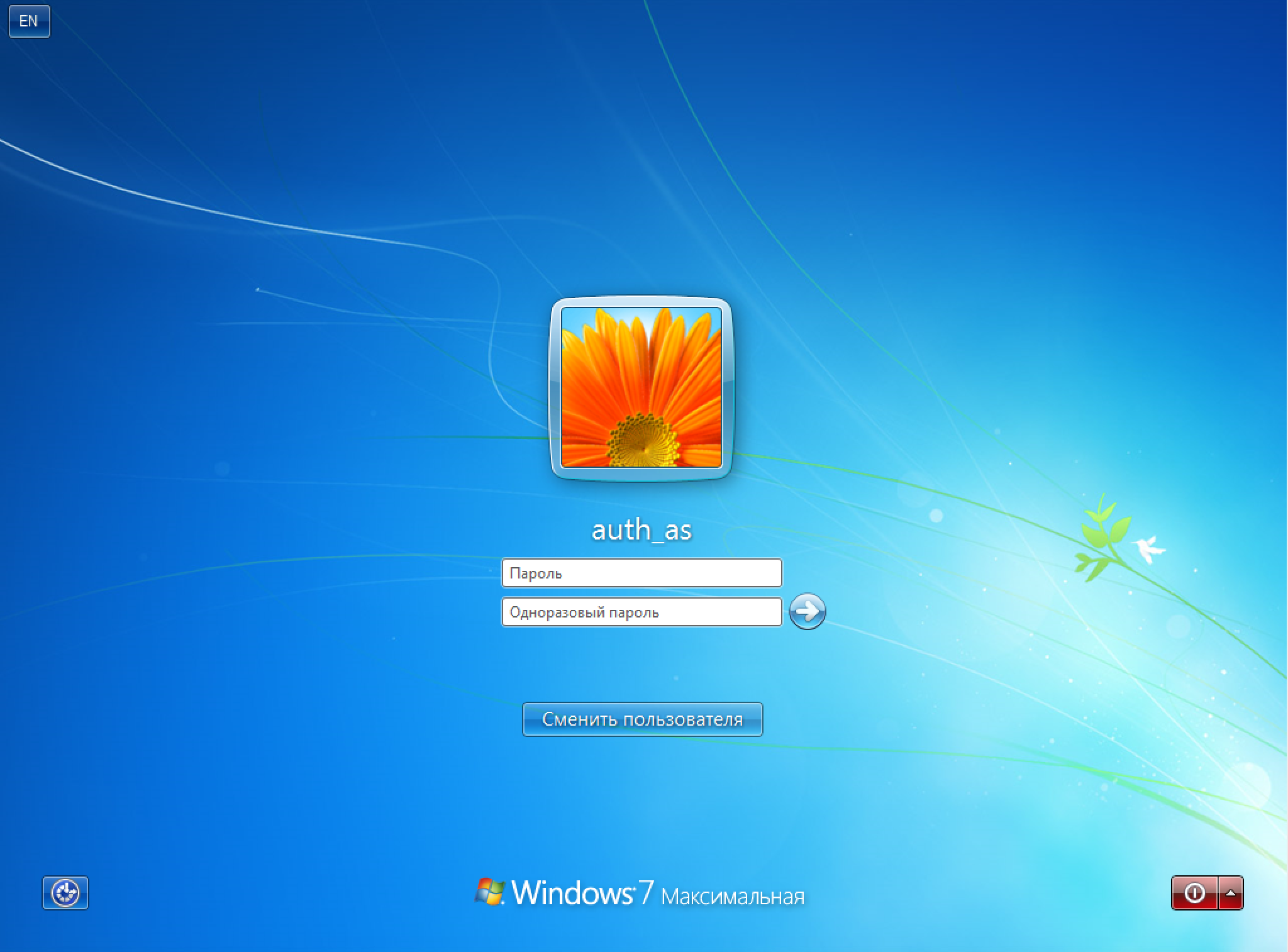

Запрос пароля второго фактора будет происходить как при консольном входе пользователя:

так и при входе через Диспетчер Удаленных Подключений (RDP):

Плагин windows.auth.as добавляет поле для ввода одноразовых паролей в подсистему входа, поэтому это поле будет видно для всех пользователей системы, даже для тех, кому не назначен второй фактор в Конфигураторе. В таком случае, следует просто оставлять это поле пустым и вводить только свой основной пароль.

Настройка плагина в доменной инфраструктуре Active Directory

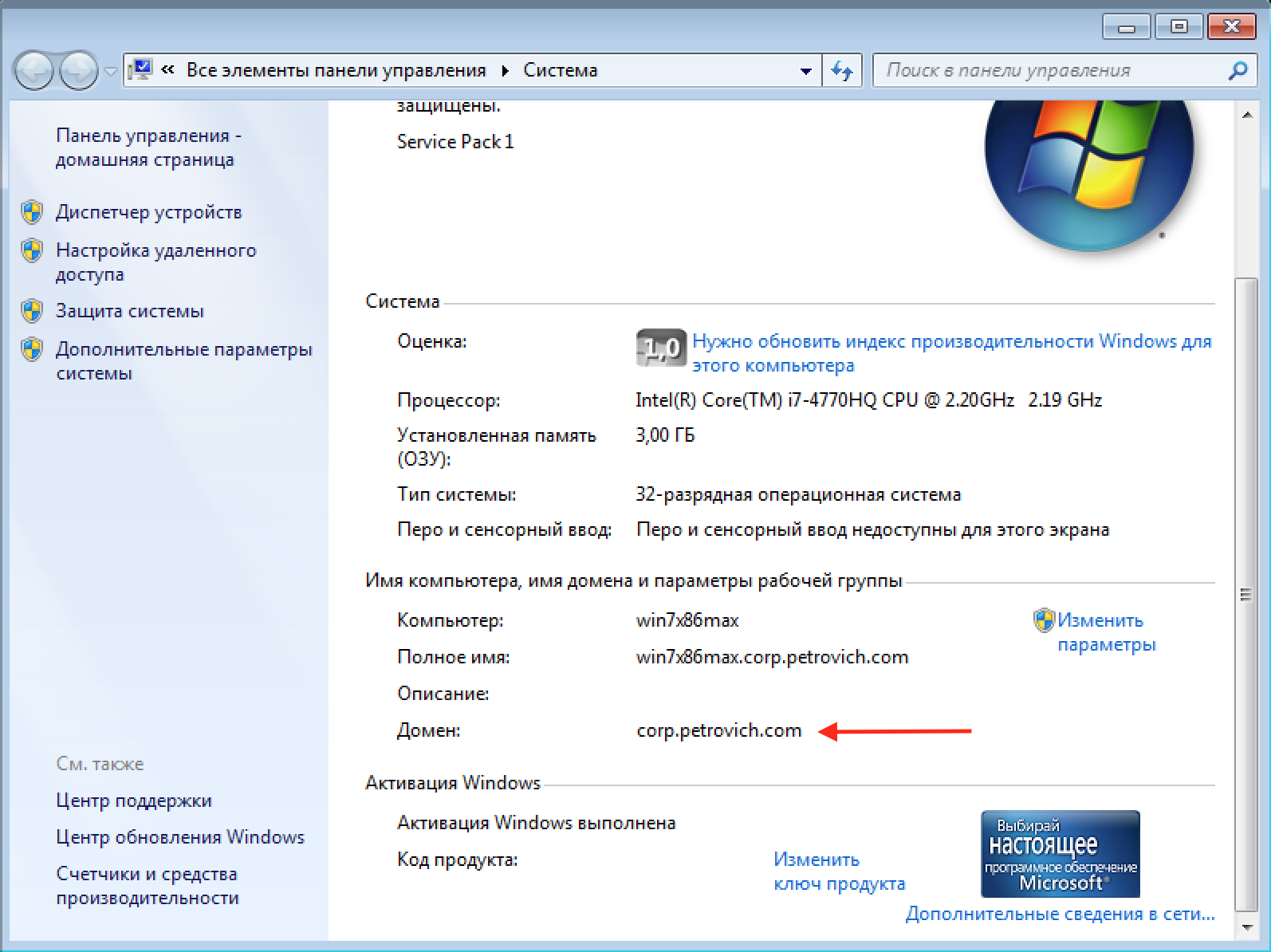

Плагин windows.auth.as возможно использовать не только для stand-alone машин, но и в доменном окружении Active Directory. На целевой компьютер также должнен быть проинсталлирован плагин и сделаны начальные настройки через Файл - Параметры. Разумеется, компьютер должен быть членом домена Active Directory.

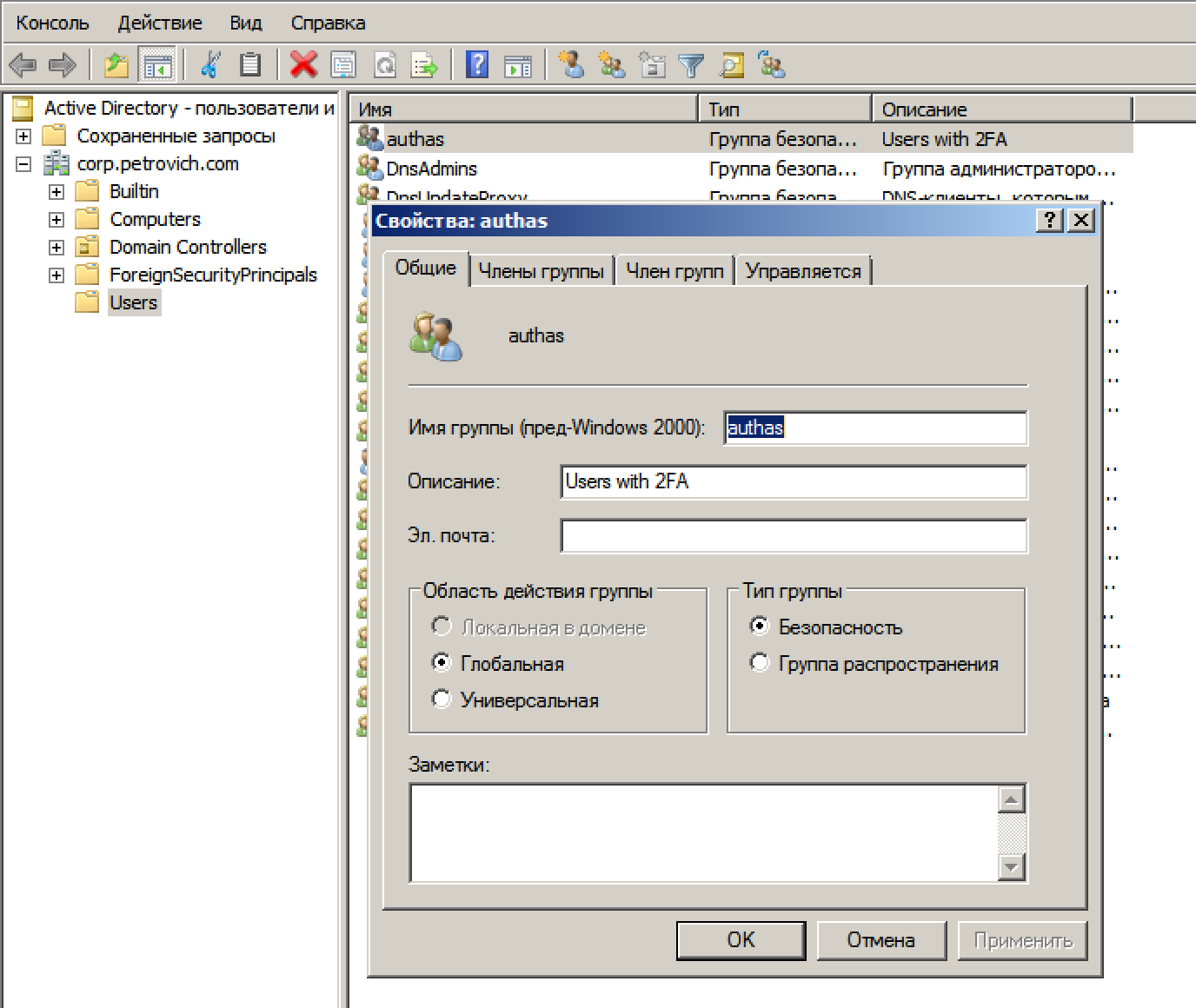

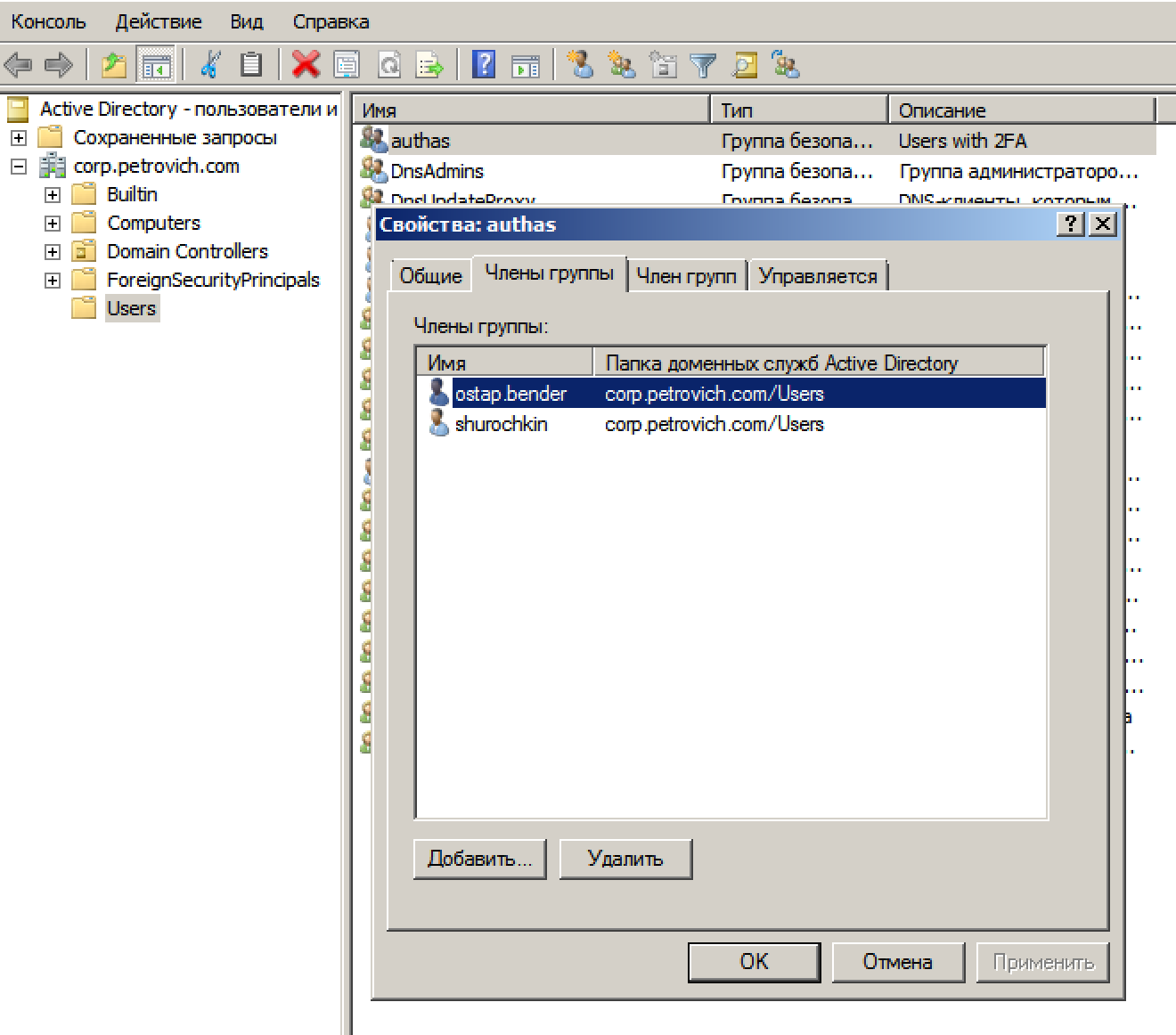

Для того чтобы определить тех доменных пользователей, кто должен при входе в машины, включенной в домен, использовать второй фактор, используется доменная глобальная группа безопасности "authas", которую необходимо создать администратору домена через оснастку "Active Directory - Пользователи и компьютеры":

Те доменные пользователи, кто является членами этой группы, будут обязаны вводить пароль второго фактора при входе в любой доменный компьютер, где установлен плагин windows.auth.as:

Таким образом, достигается гибкость и удобство в настройке второго фактора в доменном окружении. Администратор домена без каких либо дополнительных программных решений на серверной стороне может гибко управлять дополнительной функцией безопасности, используя штатные средства Microsoft.